Les risques qui pèsent sur les entreprises sont croissants et elles cherchent constamment à protéger leurs actifs informationnels.

Au Canada par exemple, plus de 80 % des entreprises ont été touchées par des escroqueries par hameçonnage et 50 % par des logiciels malveillants en 2020.

Fort heureusement, il est possible de réduire les risques de sécurité de l’information grâce aux exigences de la norme ISO 27001 qui est la référence dans ce domaine.

À travers la clause 8.3, cette norme internationale précise les actions requises pour le traitement des risques liés à la sécurité de l’information.

Nous découvrons ensemble dans cet article la définition du traitement des risques et les exigences de la clause 8.3 pour réussir cette opération en vue d’obtenir la certification ISO 27001.

Pour finir, nous parcourons les mesures mises en place par Protectam pour aider les organisations à effectuer le traitement de risque de manière appropriée.

Table of Contents

Qu’est-ce que le traitement des risques ?

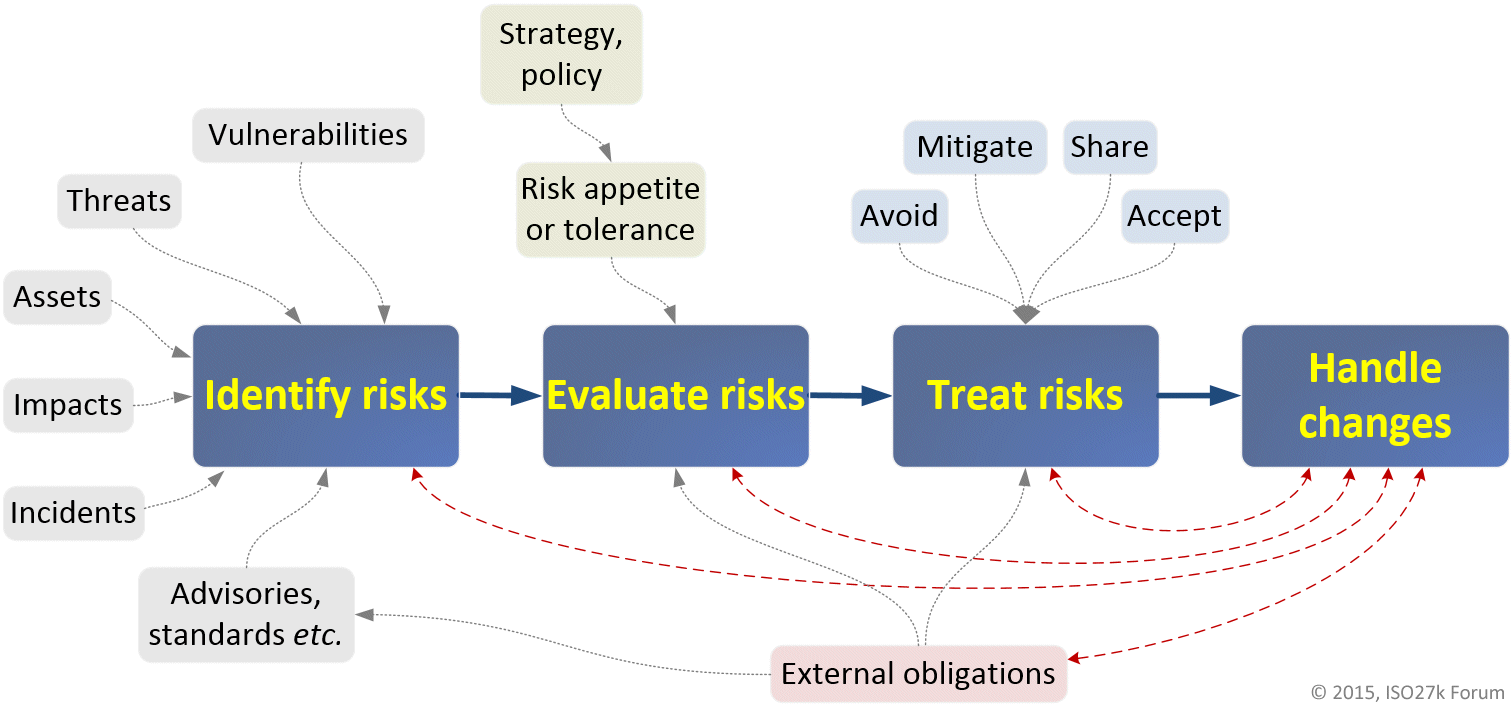

Le traitement de risque est un processus qui consiste à sélectionner et à mettre en œuvre un ensemble de mesures pour modifier un risque.

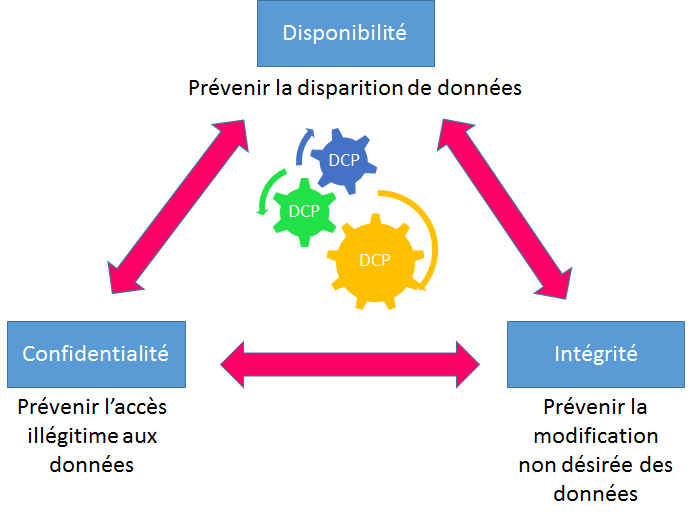

En matière de sécurité de l’information, il s’agit de chercher à comprendre et à réagir aux facteurs ou aux événements possibles qui porteront atteinte à un système d’information notamment :

- À sa confidentialité ;

- À son intégrité ;

- À sa disponibilité.

Source : utc

L’exécution des mesures permet d’atténuer les risques pour les organisations, mais elles ne doivent pas s’attendre à éliminer complètement les risques. Elles doivent plutôt chercher à identifier et à atteindre un niveau où les risques sont acceptables.

Les exigences de la clause 8.3 de l’ISO 27001 en matière de traitement des risques

Cette clause recommande aux organisations de mettre en exécution un plan de traitement des risques. Les organisations doivent élaborer au préalable ces plans conformément aux exigences de la clause 6.1 ainsi que les conditions dans lesquelles chacun de ces plans peut être appliqué.

L’objectif de la clause 8.2 est d’amener les organisations à mettre en exécution ou à revoir leurs plans de traitement des risques chaque fois qu’elles procèdent à des évaluations des risques liés à la sécurité.

Source : searchinform

À travers cette clause, la norme demande de documenter le traitement des risques afin de prouver aux auditeurs et aux parties prenantes qu’il a bien lieu.

Pour y arriver, les organisations peuvent créer un registre complet de tous les risques liés à la gestion de la sécurité de l’information et des traitements des risques associés. Elles pourront ainsi passer fréquemment les éléments de ce registre en revue pour les mettre à jour.

Il faut noter que la clause 8.3 est une exigence de haut niveau de la norme ISO 27001 selon laquelle tous les contrôles de sécurité doivent être évalués et utilisés pour atténuer les risques.

Répondre aux exigences de cette clause est crucial pour l’obtention de la certification ISO 27001. Elle permet entre autres de :

- Identifier les non-conformités à la norme ;

- Déterminer les causes de ces non-conformités ;

- Évaluer la nécessité d’actions visant à garantir que les non-conformités ne se répètent pas ;

- Déterminer et mettre en exécution des actions correctives essentielles ;

- Conserver les résultats des actions entreprises ;

- Réviser les actions correctives mises en exécution.

Traitement des risques selon la clause 8.3 de l’ISO 27001 : les options possibles

L’identification des options de traitement des risques consiste à trouver des mesures alternatives pour gérer les risques préalablement identifiés et évalués. Elle permet d’évaluer les résultats de ces mesures et de mettre en exécution les plans de traitement.

Les risques peuvent avoir des conséquences variables et certains peuvent produire des effets négatifs pendant que d’autres produisent des effets positifs. Ainsi, les risques requièrent des interprétations et des mesures de traitement différentes.

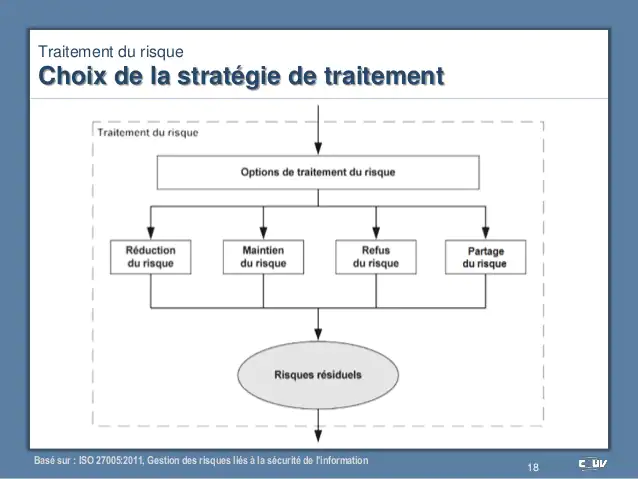

D’une manière générale, les options de traitement des risques se présentent suivant quatre possibilités.

Source : slidesharecdn

- Atténuer le risque en appliquant des contrôles supplémentaires appropriés ;

- Accepter le risque en toute connaissance de cause et en toute objectivité. Il s’agit souvent des risques qui produisent des effets positifs. Pour cela, le risque doit répondre aux critères d’acceptation des risques définis au préalable ;

- Éviter le risque en décidant d’arrêter, de reporter, d’annuler, de détourner ou de poursuivre les actions qui créent le risque ;

- Transférer ou partager les risques avec d’autres parties, par exemple des assureurs.

Il faut toutefois se rappeler que les organisations s’exposent à un nouveau risque lorsqu’elles partagent ou transfèrent un risque à un assureur ou à une autre organisation en cas de partenariat.

Cette dernière pourrait ne pas gérer efficacement le risque initial. Pour cela, les organisations doivent toujours comparer les avantages attendus et les coûts associés à chaque risque avant de décider d’une option de traitement.

Il est également possible d’adopter séparément ou en combinaison plusieurs options pour traiter un risque. Une organisation peut choisir de prendre des mesures pour atténuer un risque et dans le même temps, partager le risque avec un partenaire.

De plus, les ressources disponibles font partie des critères pour adopter une option de traitement de risque. Lorsque les ressources sont insuffisantes, les organisations doivent hiérarchiser les mesures de traitement de risque à mettre en œuvre dans le plan d’action de gestion des risques.

Les mesures de contrôles supplémentaires

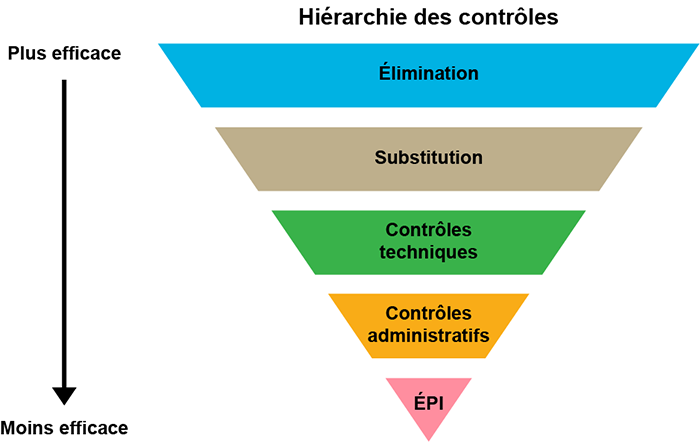

Lorsque les organisations choisissent d’atténuer un risque par des contrôles supplémentaires, elles doivent envisager un ensemble de contrôles appropriés.

Source : ontario

La norme n’impose pas un ensemble de contrôles spécifiques, mais les ensembles de contrôles possibles sont les suivants.

- La norme ISO 27002 (ISO 27001 Annexe A) : elle fournit les meilleures pratiques des contrôles ;

- Le PCI-DSS qui garantit la sécurité des cartes de crédit ;

- Manuel de sécurité de l’information du gouvernement ;

- Cadres du NIST ;

- Autres normes ISO 27xxx ;

- Contrôles uniques conçus par l’organisation.

Dès que les contrôles sont retenus, ils doivent être comparés aux objectifs de contrôle et aux contrôles de l’annexe A. Ceci permet de s’assurer qu’aucun contrôle indispensable n’a été omis.

Élaboration du plan de traitement

Les plans de traitement permettent de décrire comment les options de traitement choisies à l’étape précédente seront mises en exécution. Pour cela, un plan de traitement doit être assez détaillé afin de fournir toutes les informations essentielles concernant :

- Les actions proposées, les priorités ou les calendriers ;

- Les ressources nécessaires ;

- Les responsabilités de chaque personne concernée par les actions proposées ;

- Les mesures de performance ;

- Les exigences en termes de rapports et de suivi.

Source : iso27001security

L’élaboration d’un plan de traitement ne peut pas être perçue comme une simple déclaration d’intention. Le plan doit être mis en œuvre. Pour cela, il doit d’abord être en phase avec la politique de sécurité de l’organisation.

Il doit également être conforme aux valeurs des parties prenantes. Les plans proposés pourront ainsi obtenir l’approbation des parties prenantes lorsqu’ils sont bien communiqués.

Par ailleurs, le plan doit être mis à jour et autorisé à nouveau par la personne compétente dès qu’il y a des changements et de nouvelles évaluations qui permettent de considérer de nouvelles informations sur les risques.

Bien évidemment, l’impact du plan doit également être évalué et les résultats des évaluations enregistrés. Ces derniers doivent être documentés conformément à la clause 7.5 de la norme ISO 27001.

De même, la personne chargée du risque doit approuver le plan de traitement et accepter les risques résiduels. Ceci doit apparaître dans la documentation.

Comment Protectam vous aide-t-il à satisfaire les exigences de la clause 8.3 de l’ISO 27001 ?

Chez Protectam, nous aidons les organisations à réaliser non seulement les évaluations conformément à la clause 8.2, mais aussi les contrôles et mesures de traitement liés à chaque risque (clause 8.3).

Les contrôles énumérés à l’annexe A de la norme 27001 sont un excellent guide et nous encourageons nos clients à les utiliser pour ne pas oublier le contrôle d’un élément crucial.

En fonction de la priorité de chaque risque, nous proposons des plans de traitement appropriés de sorte que la mise en œuvre devienne facile.

Grâce à nos nombreuses années d’expérience dans la cybersécurité, nous assistons les organisations de toutes les tailles et de tous les domaines dans l’ensemble du processus d’obtention de la certification ISO 27001.

Conclusion

En résumé, les exigences de la clause 8.3. de l’ISO 27001 sont atteintes lorsque les organisations mettent en œuvre les évaluations de risques et le traitement des risques. Ceci permet d’éliminer ou de corriger tous les éléments qui sont non conformes à la norme.

Les actions à accomplir pour remplir ces exigences se résument en trois points :

- L’organisation contrôle et met en œuvre des plans de traitement des risques pour satisfaire ses exigences vis-à-vis de l’ISO 27001 et pour atteindre ses objectifs de sécurité de l’information.

- L’organisation enregistre le traitement des risques sous forme de documentation pour prouver que toutes les étapes sont réalisées comme prévu.

- L’organisme contrôle les changements planifiés et examine les résultats des changements involontaires, et s’assure que les processus externalisés sont identifiés, définis et contrôlés.

En raison de la complexité de ces actions, Protectam appuie les organisations pour la satisfaction des exigences de la clause 8.3 afin qu’elles obtiennent la certification ISO 27001 au premier coup.

Commentaires récents