L’actif informationnel est devenu l’une des ressources les plus chères aux organisations. Les entreprises se dotent à cet effet d’un ensemble de systèmes appelé Systèmes d’Information (SI) pour gérer le traitement et le stockage des données.

Les systèmes d’information présentent beaucoup d’opportunités aux organisations. Cependant, ils peuvent être source d’ennuis pour les organisations lorsqu’elles sont vulnérables. La sécurité des SI est devenue cruciale dans ce contexte.

La norme ISO 27001 fournit des exigences pour un système de gestion de la sécurité de l’information afin d’aider les organisations à gérer les actifs informationnels de manière à profiter des opportunités et à minimiser les risques.

La clause 6.1 de cette norme prévoit les actions liées aux risques et aux opportunités de l’information. Cet article aborde l’utilité des systèmes de gestion de la sécurité de l’information (SGSI) pour les organisations et le processus pour y parvenir.

Table of Contents

Comment les normes ISO définissent-elles le risque ?

La norme ISO 31000 décrit le risque comme un “effet d’incertitude sur les résultats attendus”. Cette norme est universelle et aborde tous les types de risques. Il s’agit de l’écart négatif (risque) ou positif (opportunité) par rapport aux résultats escomptés.

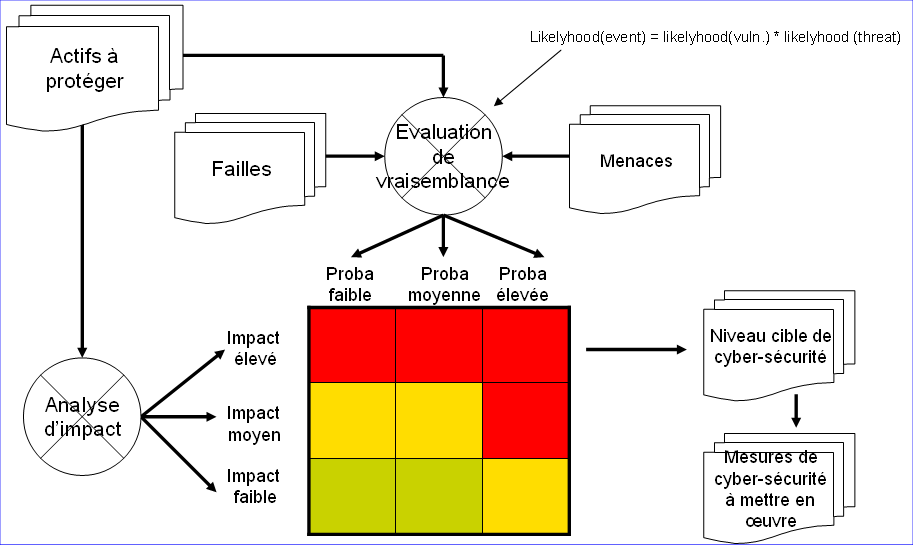

Dans le cas des SGSI, le risque peut être considéré comme l’effet d’incertitude sur les objectifs de sécurité de l’information.

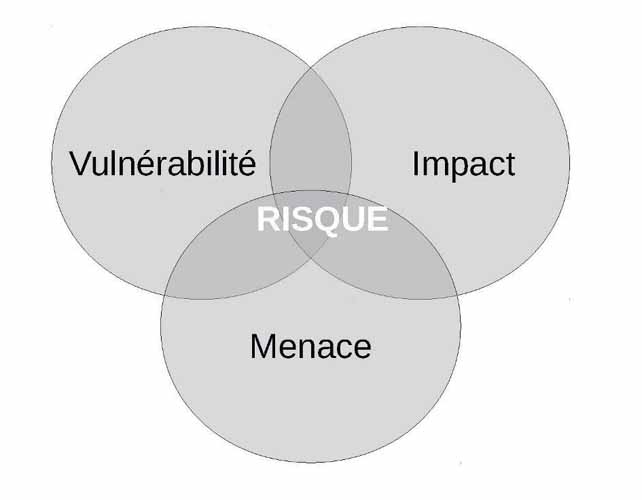

La norme ISO 27001 est beaucoup plus précise et propose une définition plus pratique. D’après cette norme, “Le risque de sécurité de l’information est associé à la possibilité que des menaces exploitent les vulnérabilités d’une ressource informationnelle et causent ainsi un préjudice à un organisme”.

Source : blogvaronis2

Le risque implique la probabilité qu’une source de menace emploie une vulnérabilité et la conséquence résultant de cet événement sur l’organisme.

Les menaces

Les menaces peuvent être définies selon la norme ISO 27001 comme la cause potentielle d’un incident capable de causer des dommages à un système ou à un organisme. La source de la menace quant à elle est l’intention et la technique consistant à exploiter volontairement les “menaces” afin de causer des dommages.

Source : resinfo

La menace n’est pas une action et n’est que le potentiel d’exercice d’une vulnérabilité particulière. Elle devient dangereuse lorsqu’elle est associée à une source. Comprendre la différence entre les menaces et les sources est essentiel pour l’évaluation des risques.

En effet, les sources de menaces n’ont pas toutes les mêmes probabilités. Elles doivent donc être considérées différemment pour ne pas affecter l’évaluation et la gestion de risque.

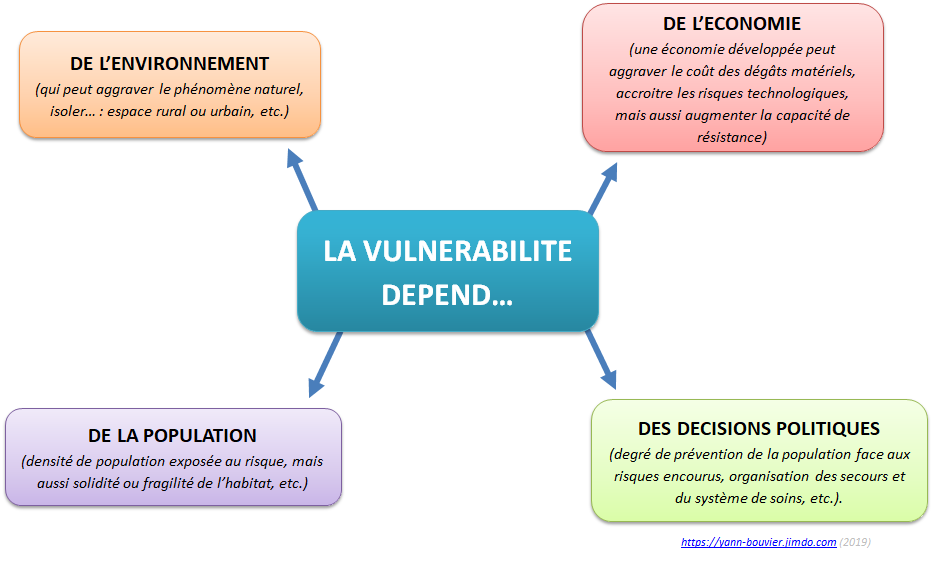

La vulnérabilité

La vulnérabilité est définie par la norme ISO 27001 comme « la faiblesse d’une ressource ou d’un contrôle pouvant être exploitée par une ou plusieurs menaces« . En termes simples, la vulnérabilité est une faille ou une faiblesse dans les dispositifs de sécurité du système qui pourrait être lancée incidemment ou volontairement.

Source : jimcdn

Elle peut être identifiée dans tous les aspects d’un système comme :

- La protection technique ;

- Les procédures d’exploitation standards ;

- Les politiques de l’organisme.

Qu’est-ce que la gestion de risque en matière d’information ?

La gestion de risque peut avoir différentes significations, mais elle désigne généralement l’ensemble des actions pour piloter et contrôler une organisation en matière de risque. Elle consiste à déterminer et à analyser les risques. Elle consiste également à évaluer ces derniers et à contrôler les actions.

Source : actnowtraining

Ces actions visent à contrôler les incertitudes qui pourraient agir positivement ou négativement sur l’atteinte des objectifs de l’organisation.

Par exemple, si la confidentialité des données personnelles est l’objectif d’une organisation, elle doit commencer à examiner les menaces et les sources pouvant conduire à la violation de la confidentialité des personnes.

La gestion de risque consiste aussi à prendre des mesures et des décisions pour minimiser les dommages éventuels et maximiser les opportunités.

Quelle est l’utilité de la gestion des risques des SI pour les organisations ?

Les ressources informationnelles des organisations sont guettées par des menaces internes et externes. Il est malheureusement impossible d’éliminer toutes les menaces.

Source : pinimg

La gestion des risques vise à protéger les organisations des menaces en ciblant les efforts et les mesures de sécurité essentiellement là où ils sont indispensables. Il s’agit de mobiliser les efforts là où le retour sur investissement est meilleur.

En effet, les organisations disposent des ressources limitées qu’elles soient financières, en compétences ou en temps. C’est la raison pour laquelle il est capital d’effectuer les contrôles de sécurité avec discernement afin de trouver un équilibre entre les efforts et la sécurité.

La gestion de risque permet en outre de prendre des décisions objectives sur les risques qui apparaissent comme les plus urgents à traiter. Elle tient compte de la probabilité et l’impact d’un risque, ce qui permet de connaître ceux qui représentent de grands dangers pour les ressources informationnelles de l’organisation.

Source : atlas-mag

La norme ISO 27001 prend en compte la diversité des organisations surtout les différences de :

- Taille

- Objectifs

- Structure

- Organisation

- Risque

Cette norme tient compte également de la dynamique de l’environnement dans laquelle les entreprises évoluent. Les organisations subissent constamment des changements externes comme notamment l’émergence de nouvelles opportunités ou les changements réglementaires.

Les menaces qui pèsent sur les ressources informationnelles évoluent également surtout à l’ère de l’internet.

6.1.1. Aspects généraux de la planification autour du risque pour l’ISO 27001

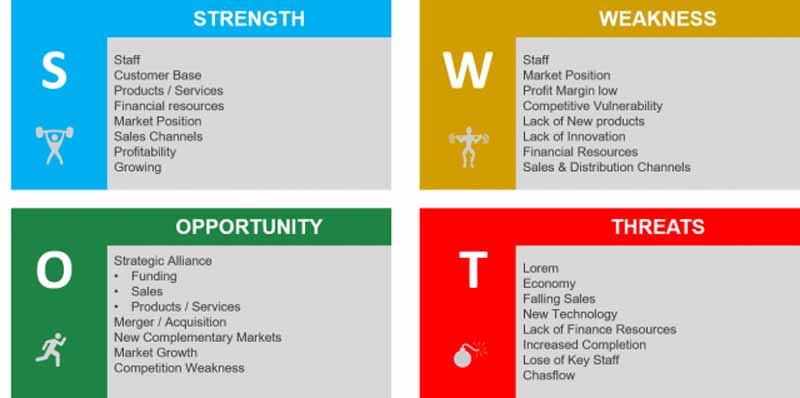

La planification du SGSI fait appel aux problèmes internes et externes identifiés dans la clause 4.1. Cette clause repose sur la compréhension d’une organisation et de son environnement.

Sources : manycaps

La planification prend en compte également les besoins et les attentes des parties intéressées par la sécurité de l’information évoquée dans la clause 4.2.

La norme ISO 27001 recommande aux organisations de :

- S’assurer que le SGSI permet d’atteindre des résultats escomptés ;

- Anticiper ou diminuer les effets indésirables et se perfectionner en permanence ;

- Prévoir des actions adéquates ;

- Planifier l’intégration et la mise en œuvre des actions dans les processus de son SGSI ;

- Évaluer l’efficacité.

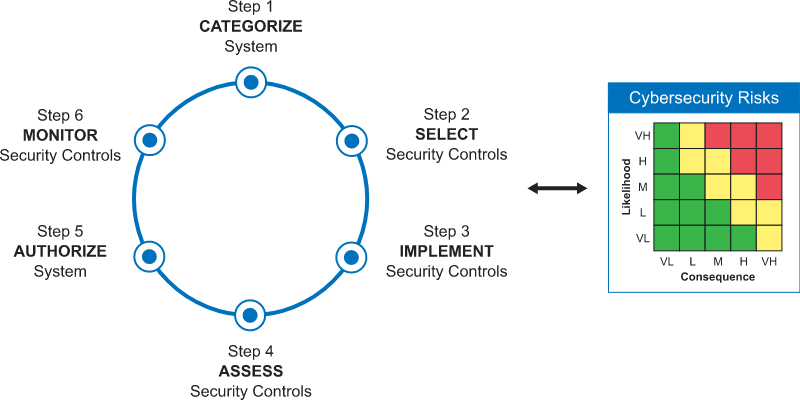

6.1.2. Évaluation du risque de sécurité de l’information pour l’ISO 27001

La norme 27001 prévoit un cadre et un processus pour gérer les risques de sécurité liés aux SI. Les organisations doivent établir et maintenir les processus d’évaluation des risques. Il s’agit de définir la portée, les critères et le contexte des risques ou des opportunités.

Source : novaclic

L’établissement du processus d’évaluation prend en compte :

- Les critères d’acceptation ;

- Les critères d’évaluation qui comprennent l’évaluation de l’impact du risque et de la probabilité

- Les critères pour déterminer l’impact d’un risque.

Les organisations doivent également s’assurer que les évaluations réitérées aboutissent à des résultats cohérents, valides et comparables. L’évaluation proprement dite des risques se compose de trois phases.

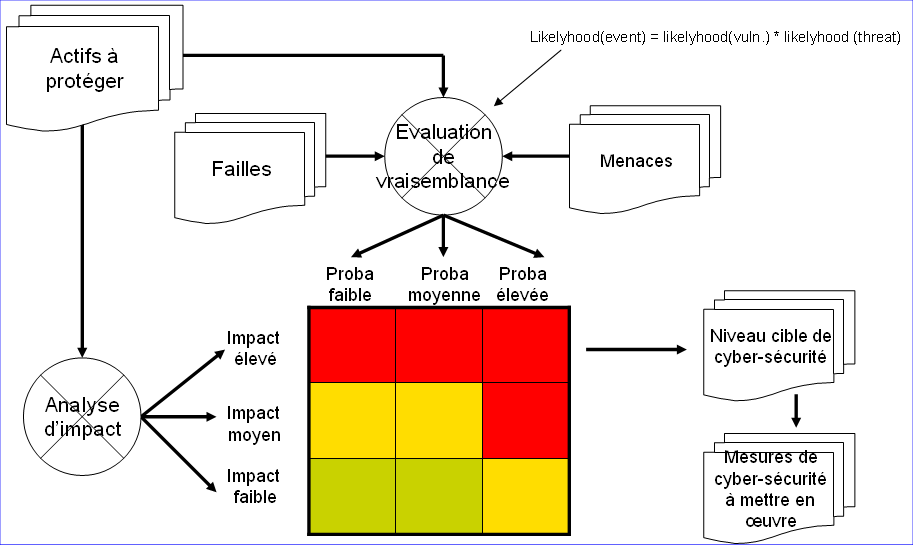

Identification du risque

Cette première étape décrit les risques ou les opportunités et consiste à les trouver ainsi qu’à les reconnaître comme tels. Il s’agit de détecter les risques liés à la protection de la confidentialité, l’intégrité et l’accessibilité des données dans le cadre du SGSI. Il faut aussi établir les sources, les évènements ou les causes des risques pour savoir s’ils sont internes ou externes.

Source : pqb

L’organisation peut ainsi identifier les personnes ayant la responsabilité pour la gestion de chacun des risques identifiés.

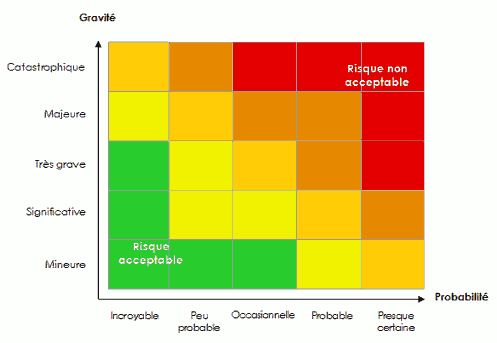

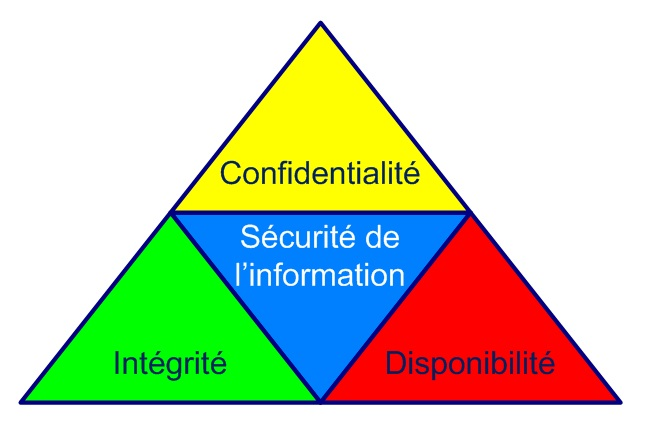

Analyse des risques

L’analyse des risques fait le lien entre la probabilité d’un risque et de son impact afin de déterminer le niveau de risque. L’analyse des risques peut être effectuée par des approches quantitatives ou par des approches qualitatives.

Source : edi-static

L’approche qualitative utilise souvent une échelle d’attribution comme élevée, moyenne ou faible. L’approche qualitative quant à elle emploie une échelle avec des valeurs numériques comme le coût monétaire ou la fréquence.

Évaluation du risque

Cette étape consiste à se baser sur les résultats des analyses pour décider si une action doit être entreprise. Il s’agit de faire correspondre les niveaux de risque pour chacun des risques avec les critères d’acceptations préétablies. Cela permet de savoir si les risques peuvent être acceptés ou si elles requièrent davantage de traitements.

L’évaluation des risques aboutit à un inventaire des risques selon leur priorité. Les informations obtenues au cours de cette étape permettent de mettre en œuvre des options de traitement adéquates à chaque risque.

6.1.3. Traitement des risques

La norme ISO 27001 recommande aux organisations de définir et de mettre en œuvre un processus de traitement des risques ou des opportunités liés à la sécurité de l’information. Il s’agit de sélectionner les options de traitement convenable dont l’organisation dispose.

Source : googleusercontent

Le traitement tient compte des résultats résultant de l’évaluation des risques ou des opportunités et détermine les contrôles essentiels à la mise en œuvre des options de traitement choisies.

Les organisations doivent formuler un plan de traitement des différents risques et obtenir l’accord des parties intéressées par les risques. Les organisations ont l’obligation de garder les informations documentées sur l’ensemble du processus de traitement des risques.

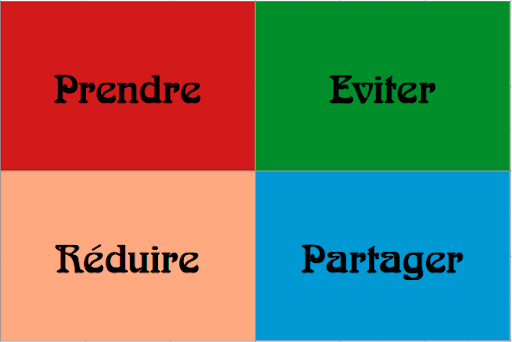

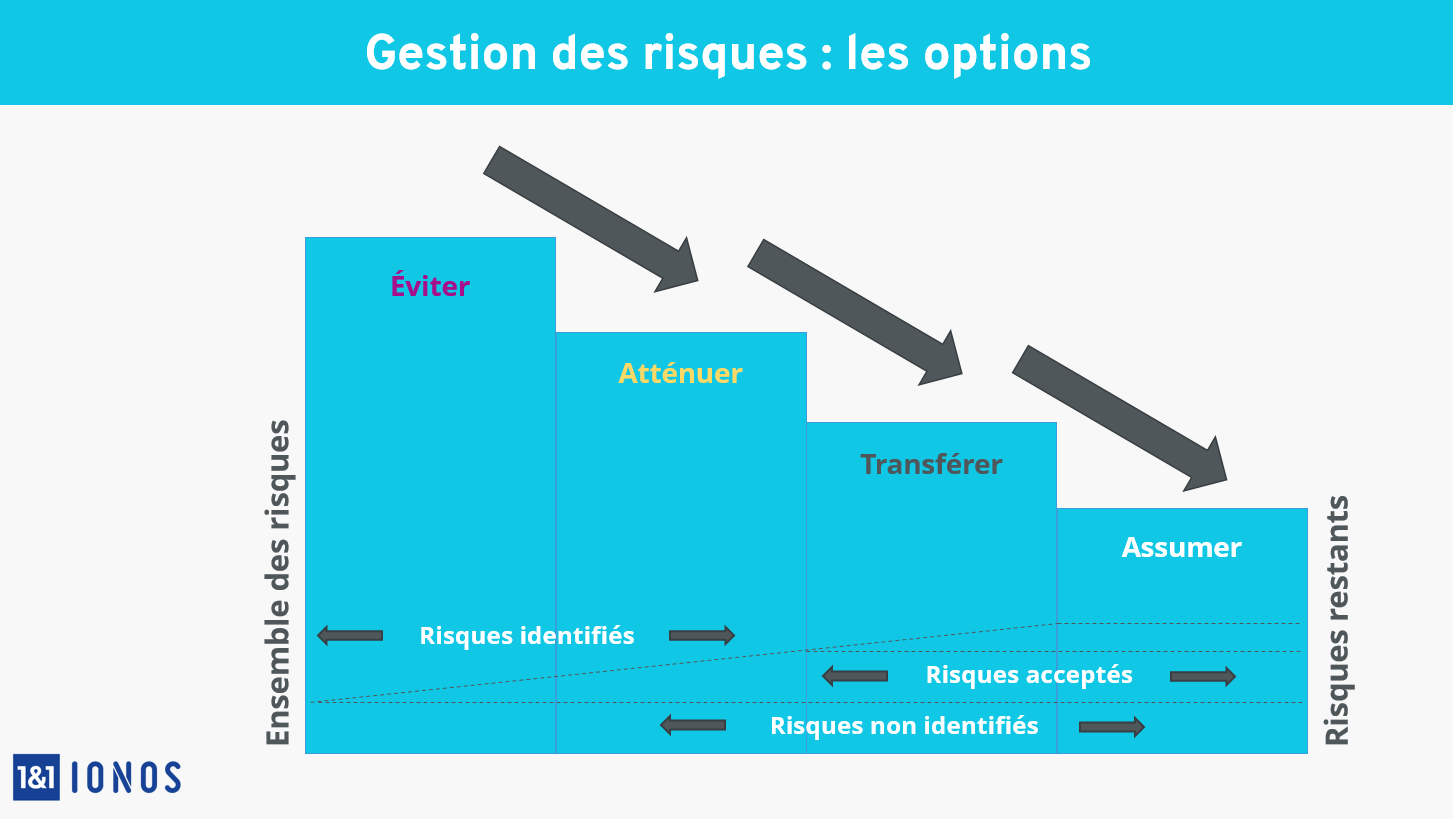

Options de traitement des risques

Source : ionos

Pour traiter les risques, les organisations ont le choix entre :

- Éviter le risque en prenant la décision de ne pas entamer ou de ne pas poursuivre l’activité à l’origine du risque. Les dirigeants peuvent décider de supprimer la source comme fermer un site de commerce en ligne ;

- Prendre davantage de risque afin de profiter d’une opportunité comme créer un site de commerce en ligne ;

- Modifier le risque en réduisant la vulnérabilité ou en changeant la probabilité ;

- Partager le risque par la sous-traitance ou l’assurance ;

- Conserver le risque par le respect des critères d’acceptation.

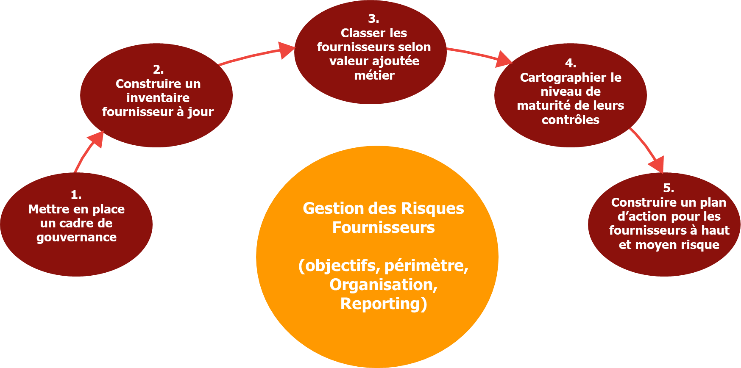

Détermination des contrôles appropriés

Pour rendre le traitement de risque efficace et efficience, les organisations doivent prouver le lien entre le contrôle nécessaire et les résultats issus de l’évaluation. Elles peuvent donc utiliser plusieurs contrôles pour effectuer le traitement d’un risque spécifique.

Il est également essentiel que les organisations prennent en compte les contrôles des services des fournisseurs externes lors de la détermination des contrôles.

Formulation d’un plan pour le traitement des risques

La norme ISO ne recommande pas une structure spécifique de traitement des risques. Le plan comprend généralement :

- Les options de traitement de risque adoptées ;

- Les contrôles requis ;

- L’état de la mise en œuvre ;

- Le propriétaire du risque ;

- Le risque résiduel attendu après la mise en œuvre des actions.

Les actions requises par le plan de traitement doivent être planifiées suivant les responsabilités et les délais.

Pourquoi choisir un expert pour vous aider dans la gestion des risques ?

La gestion des risques de sécurité de l’information selon la norme 27001 est adaptée aux organisations de toutes tailles comme mentionnés précédemment. Un expert en cybersécurité pourra vous guider pour réaliser efficacement les différentes étapes de la gestion de risque.

Source : dau

Il apporte aussi à votre organisation son savoir-faire et son expertise. Chez Protectam, nous vous proposons des services de sécurité adaptés à votre croissance. Nous vous proposons également des services avancés comme :

- Conformité ISO 27001 ;

- Politique de sécurité ;

- Plan de continuité d’activité ;

- Gestion des problèmes de sécurité.

En ce qui concerne la gestion des risques de sécurité de l’information, nous vous assistons dans tout le processus afin de vous aider à prendre des décisions stratégiques clés dans l’intérêt de votre organisation.

Nos services sont surtout axés sur la protection de la vie privée et les menaces de cybersécurité qui s’intensifient de jour en jour.

Conclusion

En résumé, la clause 6.1 de la norme ISO 2070 est consacrée à la gestion de risques liés au SI. La gestion des risques selon cette clause est très adaptée aux organisations qui souhaitent répondre aux enjeux de cybersécurité et de profiter des opportunités qui peuvent s’offrir à elles.

La gestion de risque s’effectue en 5 principales étapes à savoir :

- Identification ;

- Analyse ;

- Évaluation ;

- Traitement ;

- Contrôle.

Les organisations peuvent toutefois faire appel à un expert lorsque les différentes étapes apparaissent complexes.

Commentaires récents