Le paysage de la cybersécurité évolue assez rapidement et il est estimé qu’une entreprise est victime d’une attaque par ransomware toutes les 11 secondes. En 2025, les dommages liés à la cybercriminalité devront atteindre la valeur impressionnante de 10,5 billions de dollars.

La protection des actifs informationnelle est donc impérative à toutes les organisations qui souhaitent se mettre à l’abri des attaques cybernétiques. Pour cela, elles cherchent à obtenir la certification ISO 27001 qui est la référence en matière de sécurité informationnelle.

Elle fixe un certain nombre d’exigences comme l’évaluation des risques liés à la sécurité de l’information qui permet aux organisations de suivre en temps réel les risques qui sont susceptibles de leur causer des préjudices.

La clause 8.2 de cette norme précise les actions que les organisations doivent entreprendre pour se conformer aux exigences liées à l’évaluation des risques de sécurité et à l’appréciation des résultats de ces évaluations.

À travers cet article, nous découvrons ensemble les exigences de la clause 8.2 de l’ISO 27001 pour l’évaluation des risques de sécurité de l’information.

Norme ISO : Aperçu de la clause 8.2

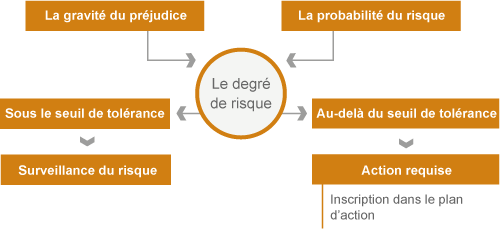

Évaluer les risques liés à la sécurité de l’information est un élément crucial pour toute organisation qui souhaite obtenir la certification ISO 27001. L’évaluation des risques est au cœur de cette norme et elle permet aux organisations de voir en temps réel comment leurs vulnérabilités évoluent.

Source : searchinform

Elles pourront ainsi mettre en place des contrôles pour gérer les risques capables de compromettre la sécurité de l’information. Les connaissances acquises au cours des évaluations des risques aident les organisations aussi à prendre des décisions rationnelles en faveur de la sécurité de l’information.

Les évaluations de risques démontrent que les organisations sont conformes à la norme. Elles garantissent également que les Systèmes de Gestion de la Sécurité Informationnelle (SGSI) traitent les menaces de manière complète et appropriée.

La clause 8.2 recommande la révision des évaluations à intervalles planifiés ou d’après un calendrier bien défini. Il s’agit d’effectuer cette opération chaque fois qu’un changement significatif se produit ou est proposé.

Afin de s’assurer que leur processus d’évaluation des risques prend en compte tous les types d’événements qui nécessitent une révision, les organisations doivent également prendre en considération les contrôles de l’annexe A notamment :

- A.12.6 la gestion des vulnérabilités techniques ;

- A.14.2 la sécurité dans les processus de développement et de support ;

- A.15.2 la gestion de la prestation de services des fournisseurs.

Par ailleurs, les organisations doivent documenter la conclusion des évaluations des risques liés à la sécurité pour prouver qu’elles ont été effectuées. Il est donc important que les organisations disposent d’un outil qui facilite la documentation de ces évaluations.

Pour y arriver, elles doivent conserver ces conclusions conformément aux exigences de la clause 7.5 qui traite clairement l’ensemble de la documentation du SGSI.

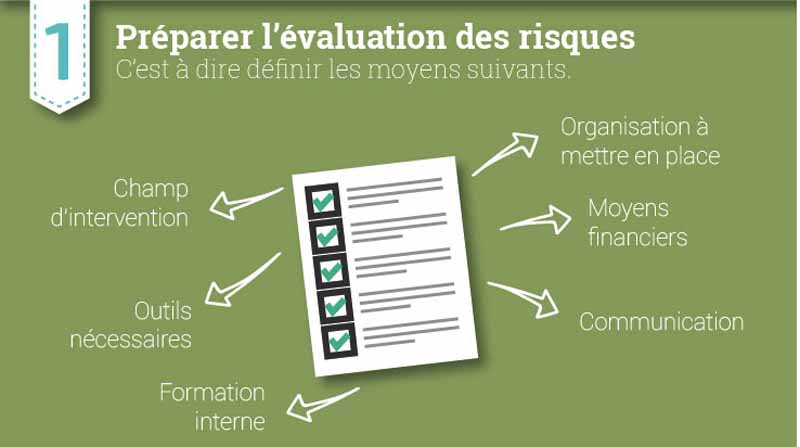

Quelle méthodologie pour évaluer les risques de sécurité conformément à la clause 8.2

Les différentes méthodes qui servent à évaluer les risques de sécurité doivent être appliquées à tous les processus et les actions qui relèvent du champ d’application du SGSI d’une organisation.

Source : winlassie

Ces méthodes sont décrites dans la partie 6 de la norme ISO 27001 notamment dans les clauses 6.1 et 6.2. Lorsqu’il s’agit d’évaluer les risques de sécurité de l’information, les organisations doivent disposer d’un processus d’identification et de traitement des risques opérationnels efficaces.

Quant à la méthodologie, elle doit répondre à un certain nombre d’exigences fondamentales pour aboutir à d’excellents résultats afin de rapprocher les organisations de leurs objectifs de sécurité.

La norme ISO 27001 recommande d’utiliser une approche basée sur les actifs pour évaluer les risques liés à la sécurité de l’information. Ainsi, les organisations doivent au préalable identifier leurs actifs et évaluer les risques par rapport à ces actifs.

Source : wixstatic

Par exemple, identifier la base de données du personnel comme un actif et identifier les risques pour cette base de données. Cependant, il faut rappeler que très peu d’organisations disposent de ressources compétentes suffisantes pour procéder à l’évaluation des risques de tous leurs actifs.

Il est préférable de faire des évaluations détaillées des risques sur les actifs de “grande valeur”. Quant à la gestion des risques sur les actifs de “moindre valeur”, les risques peuvent être traités par des ensembles de contrôles de base.

Ces contrôles sont suffisants pour assurer une protection appropriée. Il revient à la direction de chaque organisation de déterminer les actifs de grande valeur et les actifs de moindre valeur.

Source : formationsst

Il faut également noter que cette approche soutient d’autres exigences telles que la gestion des actifs. Il est toutefois possible d’utiliser d’autres approches qui ne sont pas basées sur les actifs sans que la certification ISO 27001 ne soit affectée.

Usage des méthodologies qui aboutissent à des résultats cohérents, reproductibles et comparables

Le processus de la méthodologie doit être un processus cohérent et reproductible qui produit des résultats que les organisations pourront comparer dans le temps.

Il s’agit de s’assurer que les critères par lesquels les risques sont identifiés sont cohérents afin que les résultats ne varient pas de façon spectaculaire au fil du temps.

En effet, l’usage d’une méthodologie qui produit des résultats très différents au fil du temps ne fournit pas une représentation précise des risques pour une organisation. Les résultats issus de telle méthodologie sont inutiles et ne permettent pas d’identifier les risques proprement.

De manière générale, si deux personnes de compétence similaire entreprennent la même évaluation des risques, les résultats doivent être comparables, mais pas nécessairement identiques.

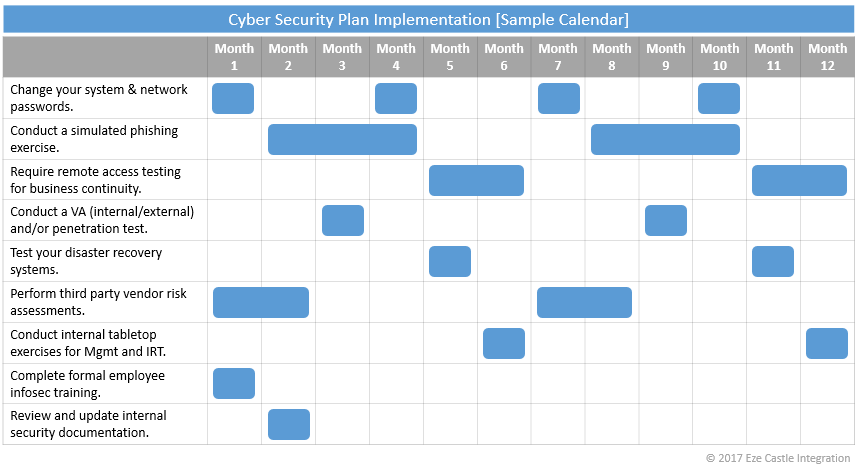

La clause 8.2 de la norme ISO 27001 exige la réalisation des évaluations de risques par intervalles planifiés

Comme mentionné dès le début, les organisations sont les plus exposées aux risques. Pour cette raison, les conclusions des évaluations doivent être revues à des fréquences appropriées. Cette opération intervient chaque fois que la présence d’un risque est identifiée.

Une bonne approche consiste généralement à définir un intervalle planifié, par exemple une fois par an, pour réaliser une évaluation des risques à l’échelle du SGSI.

Source : eci

Pour ce qui est de la fréquence, il convient de revoir les risques à chaque fois que :

- Toute action de traitement des risques est achevée ;

- Des changements sont apportés aux actifs ou aux processus de l’organisation ;

- De nouveaux risques sont identifiés ;

- L’expérience ou de nouvelles informations indiquent que la probabilité et les conséquences d’un risque identifié ont changé.

Documentation de l’évaluation des risques selon la norme ISO 27001

À l’instar de la documentation des conclusions des évaluations des risques, les organisations doivent documenter leur méthodologie et leur procédure. Elles doivent rendre disponible l’évaluation des risques sous forme d’informations documentées.

Source : wixstatic

Il est essentiel d’inclure dans la documentation la procédure de travail et d’expliquer les processus utilisés. Ceci permet de s’assurer que les personnes en charge de la réalisation ou de la révision de l’évaluation des risques maîtrisent le fonctionnement de la méthodologie.

La documentation démontre aux auditeurs et aux parties prenantes que l’organisation a effectivement effectué les évaluations des risques. Elle permet également à cette dernière de suivre et de gérer les risques identifiés à tout moment.

Usage des approches d’une autre norme pour évaluer les risques de l’ISO 27001

Les organisations peuvent utiliser des approches issues d’autres normes telles que la norme ISO 27005 relative à la gestion des risques de sécurité de l’information afin de s’aligner sur les meilleures pratiques.

Source : slidesharecdn

Cette norme traite des lignes directrices pour gérer les risques de sécurité informationnelle. Elle est considérée comme une bonne pratique, mais ne représente pas une exigence obligatoire.

Cela signifie que l’adoption des pratiques de telles normes n’a pas de réelles conséquences négatives sur la conformité à l’ISO 27001.

Comment Protectam vous aide-t-il à remplir les exigences de la clause 8.2 de l’ISO 27001 ?

Nous sommes spécialisés dans la cybersécurité et nous accompagnons les organisations dans toutes les démarches pour l’obtention de la certification ISO 27001.

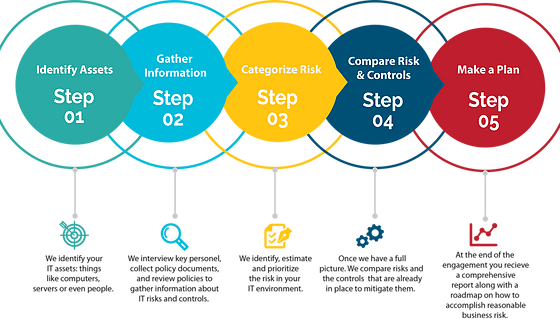

Afin de vous aider à réaliser correctement les risques liés à la sécurité de l’information, nous utilisons un processus innovant qui se déroule en 10 étapes.

- 1. Identifier les processus critiques dans le champ d’application du SGSI ;

- 2. Identifier les actifs informationnels nécessaires ;

- 3. Envisager les menaces pour chacun de ses actifs ;

- 4. Identifier les vulnérabilités (faiblesses exploitées par la menace) liées à chaque menace ;

- 5. Évaluer les impacts sur l’agence lorsque la menace se produit ;

- 6. Évaluer la probabilité réaliste pour que chaque risque se concrétise ;

- 7. Déterminer la valeur de chaque risque ;

- 8. Comparer les risques à l’aide des critères d’acceptation ;

- 9. Déterminer les options de traitement de chaque risque lorsque c’est nécessaire ;

- 10. Contrôler la réalisation du traitement.

Conclusion

Pour conclure, la clause 8.2 traite de la réalisation effective des évaluations de risques définies dans la clause 6.1. Elle ne contraint pas toutefois les organisations à utiliser une méthode d’évaluation spécifique.

Cette clause recommande d’effectuer des évaluations des risques selon une approche basée sur les actifs et d’utiliser la norme ISO 27005 pour s’aligner sur de bonnes pratiques.

Il revient toutefois aux organisations de choisir la méthodologie qui convient le mieux à leur SGSI ou d’utiliser des approches d’autres normes pour peaufiner leurs évaluations.

Quelle que soit la méthodologie utilisée, elle doit aboutir à des résultats cohérents, reproductibles et comparables qui sont utiles aux auditeurs, mais aussi à l’organisation pour sécuriser au mieux ses actifs.

Par ailleurs, les évaluations des risques doivent être effectuées à intervalles définis et par des personnes compétentes. De plus, les évaluations et les résultats de ces dernières doivent être documentés conformément à la clause 7.5.

Commentaires récents