Les risques de cybersécurité augmentent constamment et le marché mondial de la sécurité de l’information devrait atteindre 170,4 milliards de dollars d’ici 2022 pour faire face à l’augmentation de la cybercriminalité.

D’après une étude de Vpnalert, les cyberattaques se produisent toutes les 39 secondes et il est probable qu’une organisation subisse une violation de données au cours de son existence.

Fort heureusement, il existe des moyens de défense efficaces pour prévenir les attaques cybernétiques et pour se préparer à une éventuelle violation de données. La plupart des organisations qui sont exposées à des risques accrus mettent en place un Système de Gestion de Sécurité de l’Information (SGSI).

L’ISO 27001 est la norme internationale qui traite des SGSI. Elle fournit les meilleures pratiques ainsi que des exigences en matière de sécurité informationnelle qui sont réparties en différentes clauses.

La clause 8.1 porte sur la planification des actions à mettre en œuvre et le contrôle des processus d’un SGSI. À travers cet article, nous découvrons les exigences de cette clause et comment satisfaire ces exigences afin d’obtenir la certification ISO 27001.

Table des matières

Norme ISO 27001 : Les exigences de la clause 8.1

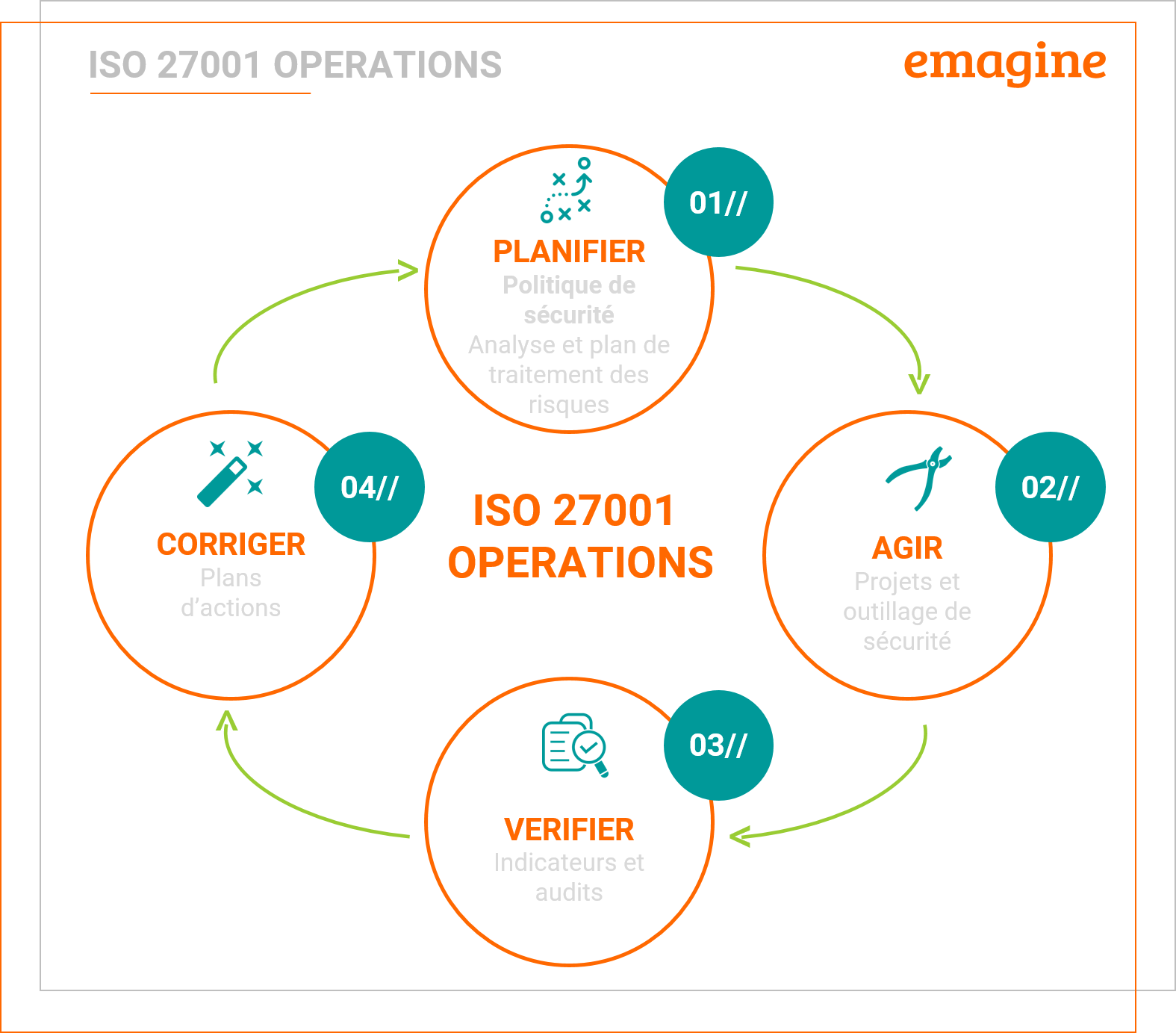

La clause 8.1 concerne les activités quotidiennes dans un SGSI. Elle traite la manière dont les organisations emploient réellement leurs différents processus pour réaliser les tâches quotidiennes. Les exigences de cette clause se résument en quelques points.

Source : emagine

Planification et l’exécution des actions

Cette exigence invite les organisations à mettre en œuvre les actions nécessaires pour satisfaire leurs exigences en matière de sécurité informationnelle.

En effet, au cours du développement du SGSI, la clause 6.1 exige que les organisations déterminent les actions essentielles pour traiter les risques et les opportunités. La clause 8.1 demande de mettre en œuvre ces actions.

Contrôle des processus

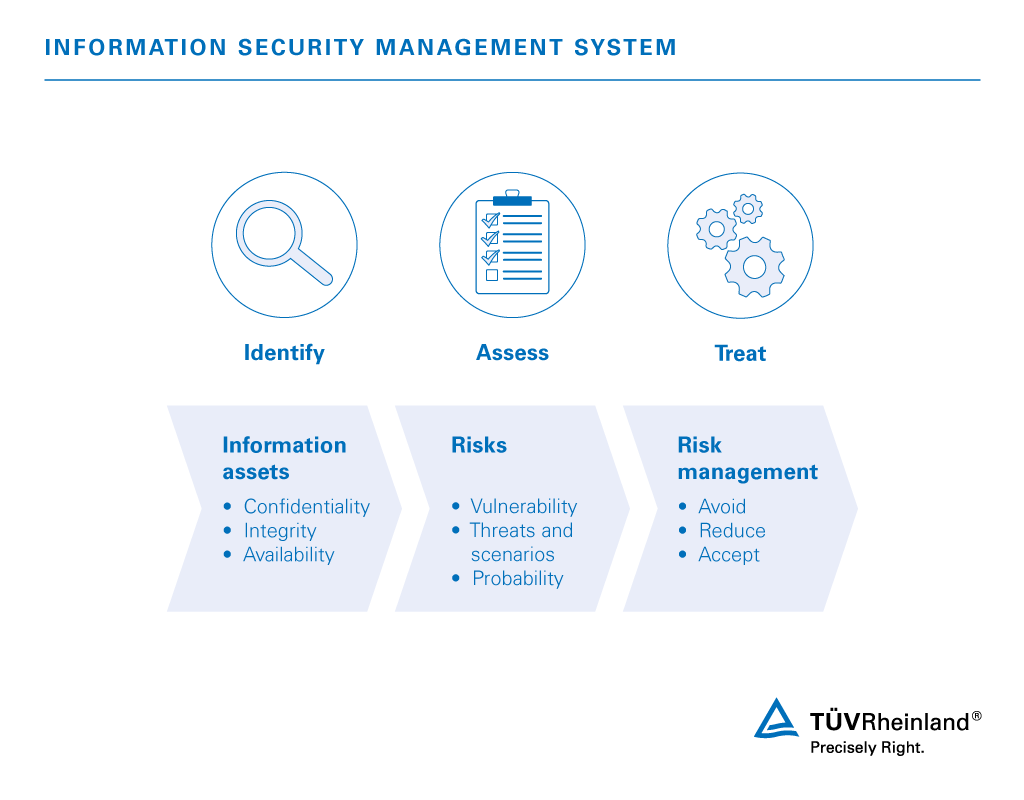

Les processus ne sont rien d’autres que les moyens que les organisations utilisent pour répondre aux exigences de l’ISO 27001. Ils comprennent les processus du SGSI comme les audits internes et les processus requis pour la mise en œuvre des plans de traitement des risques.

Source : tuv

Il faut rappeler que la clause 6.2 recommande aux organisations de définir les objectifs de sécurité de leurs SGSI et de proposer des plans pour les atteindre. À présent, elles doivent pouvoir montrer qu’elles prennent des mesures pour les atteindre et que ces mesures fonctionnent à merveille.

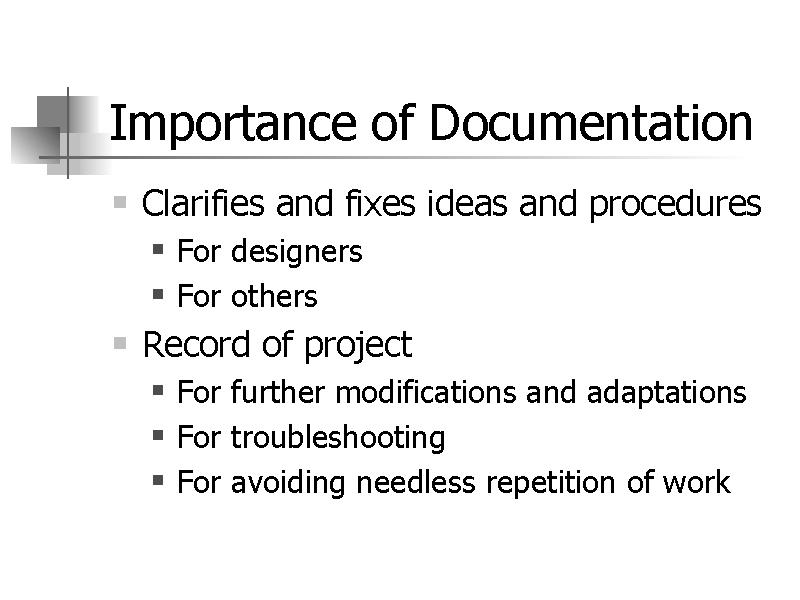

La documentation des actions mises en œuvre

Les organisations doivent faire ce qu’elles disent vouloir faire et surtout être capables de démontrer qu’elles travaillent pour satisfaire les exigences de la norme ISO 27001.

La documentation est le seul moyen par lequel les organisations peuvent prouver leurs efforts. Il s’agit de tenir un registre de toutes les activités entreprises en vue de satisfaire les exigences de la norme.

Source : practicum

À titre d’exemple, lorsqu’une entité organise une formation mensuelle sur le SGSI, elle a l’obligation de documenter la séance en faisant un procès-verbal et une liste d’émargement. Lorsqu’il s’agit d’un audit, les rapports et les conclusions doivent être disponibles.

Mesure des objectifs de sécurité

Cette exigence traite de la mesure des progrès réalisés. Ainsi, les organisations pourront voir si elles progressent réellement et si les objectifs conduisent aux résultats escomptés.

Source : over-blog-kiwi.

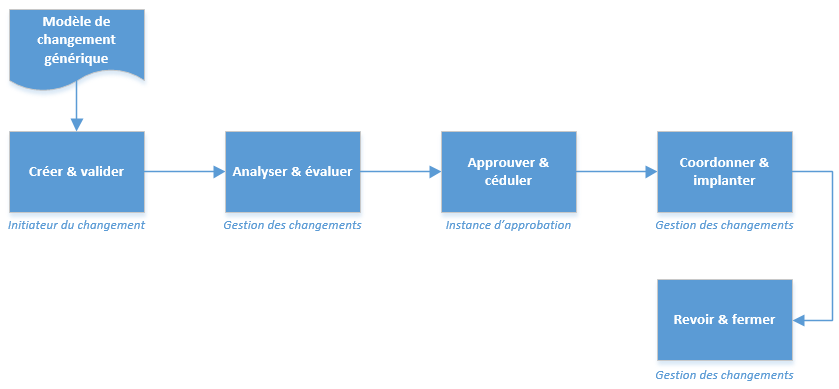

Dans le cas contraire, elles peuvent modifier les objectifs ou les changer afin d’avoir de meilleurs résultats. Cependant, elles doivent prouver comment elles gèrent le changement au sein du SGSI.

La gestion des changements

La norme recommande de planifier et de contrôler les changements tout en examinant leurs impacts. Les organisations doivent montrer la manière dont elles gèrent ces conséquences qu’elles soient planifiées ou inattendues.

Source : octopus-itsm

Pour satisfaire la norme ISO 27001, elles doivent montrer qu’elles ont identifié tous les effets des changements éventuels sur le SGSI. En réponse à ces effets, les organisations doivent montrer qu’elles ont planifié des actions pour réduire les impacts.

Le contrôle des processus externalisés

Il est évident que les organisations identifient des tâches à externaliser et qu’elles prennent la décision de le faire. Elles doivent pouvoir contrôler les processus externalisés pour s’assurer qu’ils font ce qui était prévu.

Comment mettre en œuvre les processus de manière efficace ?

Formaliser les activités d’une organisation dans un ensemble de processus clairs et cohérents permet à celle-ci de gérer efficacement les risques de sécurité et de réaliser ses objectifs de sécurité.

Certains processus existent déjà au sein des organisations comme les formations. Elles n’auront plus qu’à modifier ces processus existants et inclure les éléments relatifs à la sécurité de l’information.

Source : twimg

En ce qui concerne les processus qui n’existent pas encore, les pratiques suivantes permettent de mettre en place des processus efficaces.

- Création des processus par l’adoption et la formalisation des activités quotidiennes d’une organisation ;

- Identification systématique des risques de sécurité qui sont propres à chaque processus ;

- Définition et communication claires de l’ensemble des actions requises pour gérer les risques associés à la sécurité de l’information lorsqu’un événement se produit comme l’arrivée d’un nouvel employé dans l’organisation ;

- Attribution claire des responsabilités pour l’exécution des tâches qui sont rattachées à la sécurité de l’information ;

- Affectation correcte des ressources afin de garantir l’accomplissement des activités connexes normalement ;

- Évaluation régulière de la pertinence du suivi de chaque processus et de son efficacité dans la gestion des principaux risques pour la sécurité des informations ;

- Désignation d’une personne responsable de l’accomplissement des pratiques précédentes pour chaque processus. Cette personne est généralement considérée comme le propriétaire du processus.

Comment Protectam vous aide-t-il à satisfaire les exigences de la clause 8.1 ?

Nous sommes spécialisés dans la cybersécurité et nous avons accumulé au cours des années, de nombreuses expériences et savoir-faire.

Nous travaillons avec des experts en sécurité de l’information pour soutenir les entreprises de toutes tailles à mettre en place un SGSI performant afin d’obtenir au premier coup la certification ISO 27001.

Pour satisfaire les exigences de la clause 8.1 de cette norme, nous vous accompagnons dans la création de plans de sécurité ou de calendriers de sécurité. Nous nous attelons à ce que ces plans s’alignent sur vos objectifs et sur les actions ainsi que les contrôles recommandés par l’ISO 27001.

Nous vous aiderons également à maîtriser les mécanismes tels que le contrôle des changements dans le SGSI et le contrôle de la mise en œuvre des accords d’externalisation.

Conclusion

De tout ce qui précède, la clause 8.1 de la norme ISO 27001 concerne la mise en œuvre des plans et processus qui font l’objet des autres clauses. Elle traite de la réalisation des actions identifiées pour le bon fonctionnement du SGSI et l’atteinte des objectifs de sécurité informationnelle.

De plus, les processus des fonctions externalisées doivent être identifiés et maîtrisés. Cette clause recommande également de prendre en compte tous les changements et leurs impacts qu’ils soient planifiés ou pas.

La satisfaction de ces exigences peut toutefois être difficile du fait qu’elles sont réparties dans toute la norme ISO 27001. Protectam vous aide à remplir toutes les exigences et vous accompagne dans l’ensemble des démarches pour l’obtention de la certification ISO 27001.

Commentaires récents